É notória a crescente preocupação expressada por diferentes especialistas em relação à necessidade de proteção de sistemas de Tecnologia da Informação e Comunicação (TIC) contra ataques cibernéticos nos últimos anos. Podendo ser definidos como tentativas deliberadas de obter acesso a estes sistemas por parte de pessoas não autorizadas, geralmente com o objetivo de roubo, destruição ou prática de outros tipos de ações danosas ou ilegais.

Cybersecurity é um termo amplamente utilizado, com definições muito diversificadas, por vezes até subjetivas e pouco informativas. No entanto, entre as definições que melhor representa a perspectiva de Cybersecurity, destacam-se:

- Proteção das redes de computadores e das informações nelas contidas contra intrusão, danos ou descontinuidades.

- Redução do risco de ataques a softwares, computadores e redes. Isso inclui ferramentas usadas para detectar invasões, contenção de vírus, bloqueio de acessos maliciosos, forçar autenticação, uso de criptografia e assim por diante.

- Conjunto de ferramentas, políticas, conceitos e salvaguardas de segurança, diretrizes, abordagens de gerenciamento de riscos, ações, treinamentos, melhores práticas, garantias e tecnologias que podem ser usados para proteger o ambiente cibernético, a organização e os recursos do usuário.

Assim sendo, pode-se concluir ser o conceito Cybersecurity mais abrangente do que apenas soluções tecnológicas, englobando também gestão, gerenciamento de riscos e continuidade de negócio, entre outros aspectos.

Gestão

As empresas têm consciência do problema e já adotam medidas necessárias para mitigar riscos e garantir a continuidade e integridade do negócio, movimentando assim, bilhões no mercado financeiro e de segurança da informação.

Para dar suporte às empresas existe o CERT.br, grupo de resposta a incidentes de segurança para a internet brasileira, mantido pelo NIC.br do Comitê gestor da internet do Brasil, tendo sob sua responsabilidade o tratamento dos incidentes de segurança em computadores que envolvam redes conectadas à internet brasileira. Atua também como ponto central para notificações desses incidentes, provendo a coordenação e apoio no processo de resposta quando necessário, colocando partes envolvidas em contato.

Portanto, pode-se afirmar que o uso seguro de um sistema ou de uma rede computacional exige também a clara definição dos papéis e responsabilidades de seus usuários, em todos os níveis de utilização.

Atividades administrativas em geral não devem, ao menos em princípio, ser permitidas a usuários comuns, pois exigem privilégios elevados. A concessão de tais privilégios a quem não está apto a avaliar de maneira adequada como utilizá-los de forma segura , certamente produzirá resultados bastante diferentes dos esperados.

Segurança da Informação

Para melhor compreensão de Cybersecurity, devemos entender melhor sobre segurança da informação que pode ser definida como a proteção da informação contra diferentes tipos de ameaça, com o objetivo de garantir a continuidade do negócio, minimizar os riscos aos quais este possa vir a ser exposto, aumentar o retorno sobre investimentos e as oportunidades de negócio (ISO/IEC 27002:2005).

À norma da ISO/IEC 27001:2005 observa-se que a referida proteção da informação pode ser inicialmente entendida como a preservação da confidencialidade, integridade e disponibilidade da informação, propriedades eventualmente complementadas pela autenticidade, responsabilidade, não repúdio e confiabilidade.

Aplicação

Diferentes técnicas e princípios deverão ser combinados a fim de que sejam compostas soluções adequadas e abrangentes, capazes de mitigar riscos e reforçar a segurança da informação. Dentre estas podemos citar:

- Privilégios mínimos:

Os usuários deverão ter seus privilégios para uso dos recursos informáticos limitados ao mínimo necessário para pleno desempenho de suas funções, evitando dessa maneira a desnecessária exposição a riscos, como, por exemplo, a instalação de códigos maliciosos, conforme anteriormente mencionado.Observação: A concessão de privilégios excessivos a um usuário pode permitir que este venha a obter ou alterar informações de maneira indesejada, mesmo que involuntariamente. Logo, a cuidadosa delegação de privilégios poderá contribuir expressivamente para impedir que condutas impróprias ou inadequadas venham a comprometer algum dos pilares da segurança da informação e, ainda, para a redução dos riscos para o negócio.

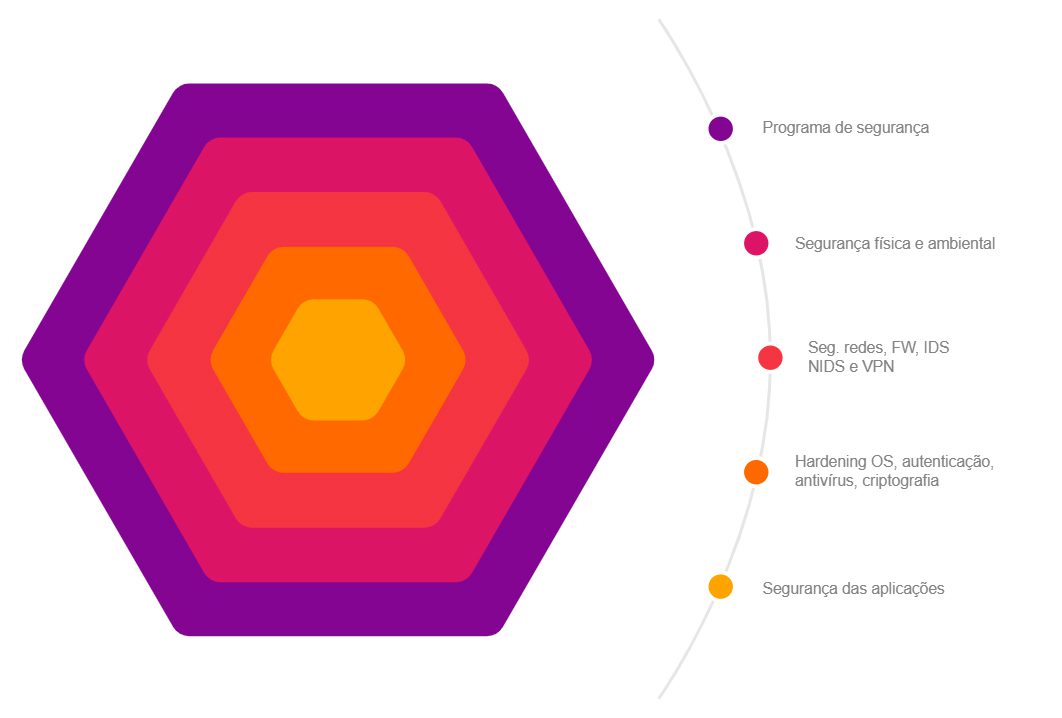

- Defesa em profundidade:

A defesa em profundidade pode ser entendida como a implementação de um sistema defensivo na forma de camadas, no qual diferentes mecanismos de proteção se complementam, ampliando a abrangência e a efetividade desse sistema de Cybersecurity como um todo.

- Elo mais fraco (weakest link):

Os profissionais de segurança da informação geralmente consideram o elo mais fraco como um encadeamento de estratégias, onde o principal ponto é o usuário final. Que tem em suas mãos a responsabilidade de usar o sistema de forma consciente e segura, protegendo suas senhas e acessos. Uma vez que atacantes certamente procurarão identificar e explorar os pontos mais vulneráveis dos sistemas de proteção ou os próprios usuários, a fim de prejudicá-los.

Dentre outras soluções possíveis, uma das mais simples e econômicas recai sobre a implementação de uma VPN (também uma funcionalidade do próprio UTM), com mecanismos de autenticação adequados como, por exemplo, o uso de credencial forte na qual nem o nome de usuário e nem a respectiva senha sejam de fácil dedução.

- Ponto de verificação (checkpoint):

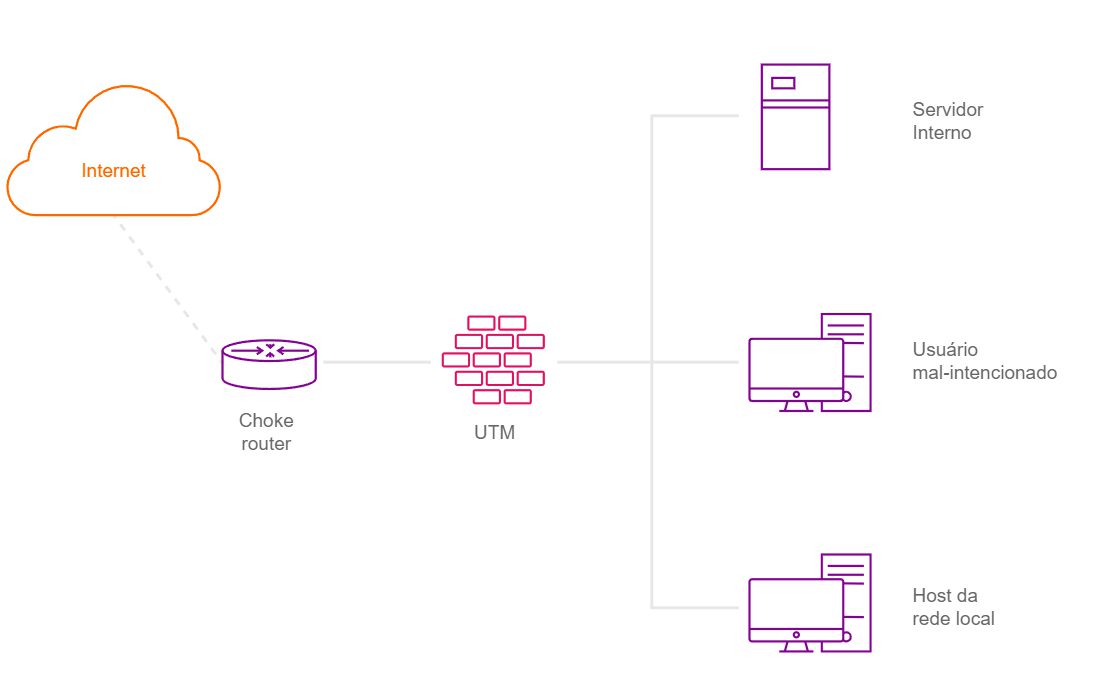

Observando-se a topologia representada pela figura “Defesa em profundidade”, percebe-se que o conjunto ‹choque-router + UTM› constitui o único ponto para troca de tráfego entre a rede confiável (LAN) e a rede não confiável (Internet).

Desse modo, esse conjunto configura o chamado ponto de verificação (checkpoint), por intermédio do qual todo tráfego que adentra, ou deixa, a rede confiável (LAN) poderá ser adequadamente inspecionado e submetido às políticas de segurança configuradas, minimizando a possibilidade de comprometimento de algum dos pilares da segurança da informação.

- Segurança por obscuridade (Security by obscurity):

Simplificadamente isso significa que, mesmo que um sistema ou um de seus componentes apresente vulnerabilidades, sua segurança ainda poderá ser (supostamente) mantida enquanto tais vulnerabilidades não se tornarem conhecidas por terceiros.

- Princípio da simplicidade (KISS – Keep It Simple, Stupid):

Ainda segundo o OWASP, a superfície de ataque e a simplicidade são intimamente relacionados, acrescentando ainda que certas práticas da engenharia de software privilegiam abordagens excessivamente complexas, em detrimento do que poderia ser um código relativamente mais simples e direto.

- Segregação de funções (Separation of duties – SoD):

A SoD é um controle clássico para resolução de conflitos de interesse e prevenção a fraudes, mediante à restrição dos poderes de cada indivíduo e à criação de barreiras, fazendo com que mais de uma pessoa seja necessária para conclusão de uma tarefa.

Referências bibliográficas:

https://egov.ufsc.br/portal/conteudo/seguran%C3%A7a-de-informa%C3%A7%C3%A3o

https://www.trendmicro.com/vinfo/us/security/definition/PoS-(point-of-sale)-malware

https://cert.br/stats/incidentes/2020-jan-dec/top-cc.html